应用场景

随着互联网的快速发展,各行各业的互联网服务日益增多,公网服务器遭受DDoS攻击的频率越来越高。其中游戏、电商、娱乐行业遭受攻击最多,而这些行业用户对网络带宽、延时的敏感度也高。对于IDC运营商来说,当攻击来临时,除了受攻击租户的业务收到影响,其他租户的正常业务访问也被迫中断,给IDC运营商造成巨大的压力。

传统的异常流量检测和处置是近业务主机部署,由监测设备和清洗设备组成。清洗能力一般在20G以下。对于高出清洗能力的DDoS攻击,将使服务中断或服务水平下降。即使攻击流量在20G以下,由于攻击流量占用了大量带宽,仍将使服务水平下降,用户体验降低。此外也无法防御来自内部向外发起的DDoS攻击。

- ▪ ISP服务商大多也提供了异常流量清洗、黑洞及引流等处置平台来缓解攻击。但是这些服务平台大多是按服务时长或处置次数计费的,开销很大。

- ▪ IDC运营商迫切需要一个快速异常流量检测系统,即时分析出受攻击IP,并与ISP或其它第三方处置平台瞬间联动,达到快速缓解攻击带来的影响效果。

解决方案

- • 采用检测和清洗能力分离的方式。从提高检测灵敏度和经济性的角度考虑,尽可能将检测设备靠近业务主机部署,或者在核心网进行检测。而对于清洗设备来说,尽量多的靠近攻击源进行部署。通过近源部署清洗设备的方式,可以获得非常大的异常流量清洗能力和弹性,同时也可以降低成本。

- • 双向异常流量清洗。对于某些网络接入点或网络区域的业务主机来说,其可能会受到外部的DDoS攻击,同时其也会向外发送DDoS攻击数据,且这两种情况可能同时发生,因此需要进行双向异常流量清洗。

- • 统一管理和协同。对于一次具体的大流量DDoS攻击来说,一旦检测设备检测到攻击,就需要按需调动相应的清洗设备按照统一的策略进行异常流量清洗,因此需要对所有清洗设备进行统一管理,做好协同。

部署模式

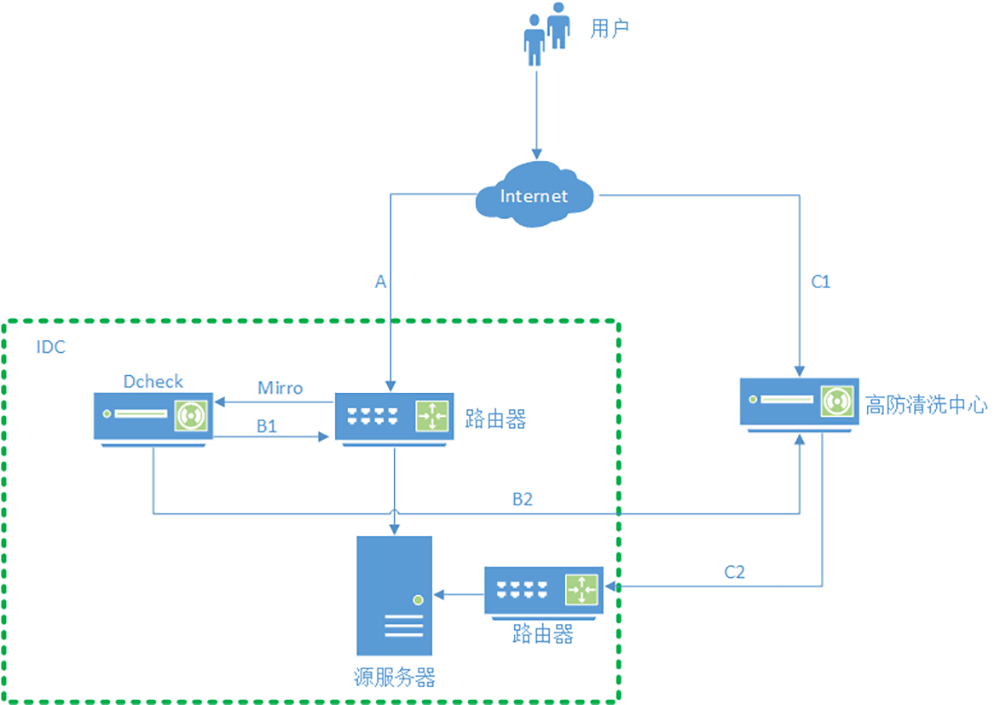

Dcheck异常流量检测系统,旁路部署在数据中心或网络边界的出入口。支持多台设备集群部署,检测设备和控制后台通过网络通信。A 为用户正常访问的路径;B1、B2 为攻击检测通知IDC将攻击流量引向高防清洗中心;C1、C2 为用户遭受到DDoS攻击后的访问路径。